¿Qué es SIEM (gestión de eventos e información de seguridad)?

Definición de SIEM

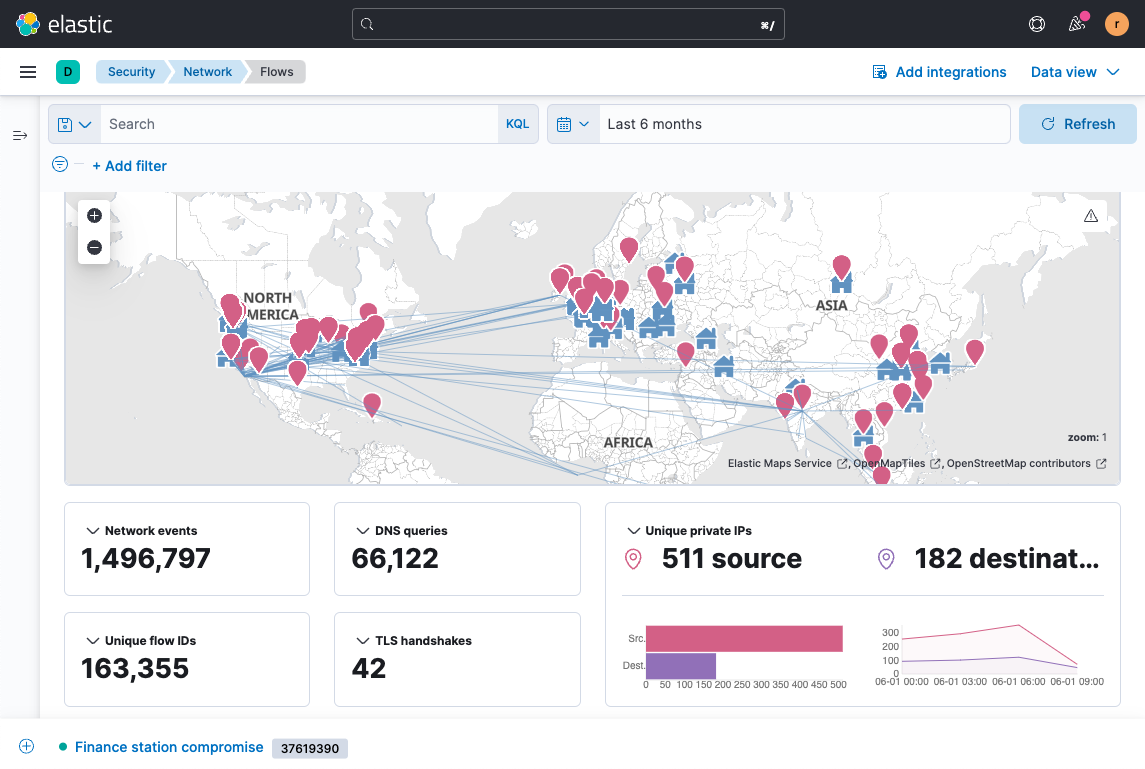

SIEM, o gestión de eventos e información de seguridad, recopila logs y eventos, y normaliza estos datos para un análisis posterior que puede manifestarse como visualizaciones, alertas, búsquedas, reportes y más. Los equipos de seguridad a menudo usan su SIEM como un dashboard central y realizan muchas de sus operaciones diarias fuera de la plataforma. Los analistas de seguridad pueden usar las soluciones de SIEM para asumir casos de uso de ciberseguridad avanzados, como el monitoreo continuo, la búsqueda de amenazas y la investigación y la respuesta a incidentes.

Historia de SIEM

SIEM existe desde hace más de 20 años y ha evolucionado sustancialmente desde sus inicios como una base de datos centralizada. Las primeras iteraciones de SIEM, que surgieron de los enfoques combinados de gestión de información de seguridad (SIM) y gestión de eventos de seguridad (SEM), tenían grandes limitaciones en cuanto a la escalabilidad, la funcionalidad de alerta primitiva y escasas capacidades de correlación de datos.

A lo largo de los años, la tecnología SIEM avanzaría significativamente en estas capacidades que anteriormente tenían un bajo rendimiento, al tiempo que agregaría la capacidad de realizar una revisión histórica de los datos de archivo, una función útil para que los analistas obtengan contexto sobre una amenaza potencial.

Ahora, la visualización y los flujos de trabajo integrados son componentes integrales de SIEM, que orientan a los analistas hacia las alertas prioritarias y facilitan las acciones de respuesta apropiadas. Los flujos de trabajo de detección y respuesta automatizados dentro de SIEM pueden ayudar a un equipo de seguridad con ancho de banda limitado a responder de manera más eficiente a una gran afluencia de actividades potencialmente maliciosas.

¿Cómo funciona SIEM?

Una plataforma SIEM (gestión de eventos e información de seguridad) funciona mediante la recopilación de datos de logs y eventos producidos por estas diversas tecnologías, y proporciona a los analistas de seguridad una visión integral del entorno de IT de su organización. Una SIEM efectiva remediará automáticamente las amenazas conocidas dentro de un sistema, al mismo tiempo que revelará situaciones más matizadas para ayudar a los analistas de seguridad a identificar si se necesita más investigación y acción.

Dispositivos, redes, servidores, apps, sistemas… el ecosistema de una organización produce una gran cantidad de datos de las operaciones diarias. Hay una gran cantidad de contexto dentro de estos datos que puede ser útil para mantener seguro el ecosistema. Ahí es donde entra la SIEM.

¿Por qué es importante la SIEM?

La SIEM es un componente crítico de cualquier equipo de seguridad. Funciona como un centro centralizado a través del cual se pueden reunir cantidades masivas de datos para su análisis, al unificar la experiencia del analista ya que sirve como base centralizada de control de la misión. Con SIEM, un equipo de seguridad puede identificar y defenderse de las amenazas que pueden haber evadido las tecnologías de seguridad perimetral y están activas dentro del ecosistema de la organización.

Lee el reporte global de amenazas de Elastic 2023. Explora las tendencias actuales de malware, endpoints y seguridad en el cloud, y descubre cómo prevenir amenazas de ciberseguridad.

Beneficios de SIEM

Con una SIEM moderna que puede funcionar a velocidad y escala (muchas soluciones SIEM heredadas tienen limitaciones que impiden esto), las organizaciones obtienen los siguientes beneficios:

Visibilidad holística

Tener una única ubicación centralizada desde la cual los equipos puedan monitorear, analizar continuamente y actuar dentro de su entorno es fundamental para operar con una única fuente de verdad.

Narrativa unificada

Una SIEM correctamente configurada normaliza tipos de datos dispares para proporcionar un snapshot coherente del vasto entorno de TI de una organización.

Detección automática de amenazas

Con una SIEM moderna, los especialistas de la seguridad pueden automatizar la detección de amenazas y anomalías, y luego buscar datos rápidamente para investigar una serie de eventos, acceder a datos históricos para tendencias o contexto, y mucho más.

Gestión de riesgos

Mediante el uso de SIEM, los equipos pueden exponer amenazas desconocidas con la detección de anomalías impulsada por trabajos de machine learning preconstruidos, al obtener información sobre las entidades con mayor riesgo.

Casos de uso modernos de SIEM

La SIEM puede ayudar a los equipos de seguridad a resolver una variedad de casos de uso de misión crítica. Aquí hay varios casos de uso principales:

Gestión de logs

Los datos de log y los eventos creados por los hosts, las apps, las redes, etc. de una organización deben recopilarse, almacenarse y analizarse a través de una plataforma de administración de logs centralizada.

Monitoreo continuo

Monitorear activamente el entorno de uno puede ayudar a los analistas a detectar tendencias anómalas que pueden indicar una amenaza. El monitoreo en todo el entorno puede incluir lo siguiente:

- Cambios en el sistema

- Tiempo de actividad/tiempo de inactividad

- Flujo de red

Detección avanzada

Además de detectar ataques sofisticados de malware y ransomware, una solución con capacidades de detección avanzadas debería poder alertar sobre lo siguiente:

- Cambios en las credenciales/los privilegios de los usuarios

- Comportamiento anómalo

- Amenazas internas

- Exfiltración de datos

Búsqueda de amenazas

La búsqueda proactiva de amenazas dentro del propio entorno de TI. Una práctica madura de búsqueda de amenazas requiere un motor rápido para buscar grandes cantidades de datos.

Respuesta ante incidentes

Si ha ocurrido un incidente de seguridad, es necesaria una respuesta coordinada para mitigar el impacto de la brecha.

Cumplimiento

Una SIEM madura debe dar soporte al cumplimiento de los mandatos y los marcos de trabajo aplicables. Los diferentes mandatos de cumplimiento variarán entre industrias y regiones (por ejemplo, HIPAA para atención médica, RGPD dentro de la UE, etc.). A continuación, se presentan algunos mandatos de cumplimiento que una SIEM moderna puede cubrir:

- RGPD

- HIPAA

- SOX

- PCI DSS

- SOC 2/3

- ISO/IEC

¿Cuál es la diferencia entre SIEM y SOAR?

Mientras que una solución SIEM proporciona a los equipos de seguridad un dashboard para visualizaciones, alertas y reportes para detectar mejor las amenazas, una solución SOAR (orquestación, automatización y respuesta de seguridad) permite a los equipos estandarizar y optimizar la respuesta de su organización a cualquier incidente detectado.

Entonces, mientras SIEM se especializa en la detección de amenazas, SOAR se especializa en la respuesta más amplia de la organización a esas amenazas. En la práctica, las soluciones se fusionan cada vez más.

¿Cuál es el futuro de la SIEM?

Para servir realmente como el "panel único" desde el cual los profesionales de la seguridad pueden integrarse a otras tecnologías, la SIEM (gestión de eventos e información de seguridad) deberá evolucionar desde su enfoque tradicionalmente cerrado de "caja negra". Esto significa software de seguridad desarrollado abiertamente, donde cualquiera puede ver qué características funcionan para mantener a los usuarios seguros y qué código se puede mejorar para proteger contra amenazas emergentes.

Si bien esto puede sonar contradictorio (es decir, "¿por qué un proveedor de ciberseguridad expondría su código?"), la posición de larga data de los proveedores de seguridad de cerrar su código a la comunidad es un acto que expone a estas empresas de seguridad a convertirse en objetivos para los hackers. Un ataque no detectado en un software de seguridad puede acabar exponiendo a miles de clientes a vulnerabilidades e intrusiones, y poner una cantidad incontable de datos confidenciales a disposición de actores malintencionados. Ya sea que busquen información financiera, secretos comerciales, material para chantaje o escándalos diplomáticos, abrir una caja negra significa que los atacantes pueden obtener las llaves del reino.

En Elastic, creemos que el mejor tipo de ciberseguridad es abierta. Esperamos con ansias colaborar con nuestros clientes y competidores para ser el cambio que queremos ver y posibilitar una seguridad mejor y más abierta para todos los que la necesiten.

Relacionado: ¿Por qué la seguridad abierta es el mejor tipo de ciberseguridad?

Experimenta Elastic Security for SIEM

Elastic Security para SIEM es la solución elegida por las organizaciones líderes en todo el mundo. La solución permite a los equipos de seguridad establecer una visión holística de todos los datos en su ecosistema y, lo que es más importante, actuar sobre esos datos a la velocidad y la escala requeridas por la empresa moderna.

Elastic Security para SIEM también se integra a la perfección con otros casos de uso de seguridad, que incluyen lo siguiente:

Recursos de SIEM

- Investigación de amenazas cibernéticas de Elastic

- ¿Es hora de reemplazar tu SIEM?

- Presentación de Elastic AI Assistant

- SIEM trends: What to look for in a security analytics platform (Tendencias de SIEM: Qué buscar en una plataforma de analítica de seguridad)

- Infografía: How modern is your SIEM, really? (¿Qué tan moderna es tu SIEM en realidad?)

- Getting started: Use Elastic Security for SIEM (Primeros pasos: Usar Elastic Security for SIEM)

- Elastic Security Labs

- Guía integral de XDR

- Guía integral de seguridad en el cloud

Lo que deberías hacer a continuación

Cuando estés listo… estas son cuatro maneras en las que podemos ayudarte a incorporar datos a tu empresa:

- Comienza una prueba gratuita y ve cómo Elastic Security puede ayudar a tu empresa.

- Únete al curso "Elastic Security Fundamentals: SIEM" (Conceptos básicos de Elastic Security: SIEM) y conoce cómo aprovechar Elastic SIEM para impulsar tus operaciones de seguridad y capacidades de búsqueda de amenazas.

- Haz un recorrido por nuestras soluciones, ve cómo funciona Elasticsearch Platform y cómo las soluciones se ajustarán a tus necesidades.

- Comparte este blog con alguien que sepas que disfrutaría leerlo. Compártelo por email, LinkedIn, Twitter o Facebook.